Спуфинг: қалай кибершабуылдың құрбаны болмау қажет

Fingramota.kz цифрлық технологиялар пайдаланылатын интернет-алаяқтықтың негізгі әдістері туралы жарияланымдар сериясын жалғастыруда. Бүгін біз спуфинг деп аталатын алаяқтықтың кең таралған түрін және одан қалай қорғануға болатынын қарастырамыз.

Спуфинг (ағыл. spoofing – алмастыру, алдау, пародия) – алаяқ маңызды деректерге немесе ақпаратқа қол жеткізу үшін өзін сенімді тарап ретінде көрсететін кибершабуылдың заманауи түрі. Әрекет web-сайттар, электрондық пошта, телефон қоңыраулары, мәтіндік хабарлар, коммуникациялық желілер арқылы жүзеге асырылуы мүмкін. Басқаша айтқанда, спуфинг – бұл қаскүнемнің басқа атпен, басқа адам, ұйым, желі болып, бүркемелеу мақсатында жасаған зиянды әрекеттері.

Бұл алаяқтық әрекеттердің бірнеше түрінің жалпы атауы, олардың мақсаты жеке ақпаратқа қол жеткізу, ақшаны ұрлау, зиянды бағдарламалық қамтылымды тарату және т. б.

Спуфинг-шабуылдардың кең тараған түрлерін талдайық:

1-мысал. Қоңыраулар мен SMS-хабарлар

Алаяқтар басқа адамның телефон нөмірін (caller-id идентификаторын алмастыру) пайдаланып қоңырау шалады немесе SMS-хабарлар жібереді. Ол сенім тудыру үшін өзін нақты бір компанияның қызметкері ретінде таныстыруы мүмкін. Қылмыскер үшін ең бастысы – телефон арқылы сөйлесу барысында әрекеттерге қол жеткізу.

Мысалы, алаяқтар күдікті операция туралы хабарлайды және шоттан ақша аудару үшін жеке деректерді айтуды сұрайды, құпиясөзді өзгертуді және өздеріне банктің SMS-хабарымен келген құпия кодты жіберуді талап етеді. Осы ақпараттың көмегімен алаяқтар шоттан ақша аударады және клиентке ірі сомаға онлайн-қарыз ресімдей алады.

Мұндағы негізгі ереже – ешқашан және ешкімге мобильді, қаржылық және басқа қызметтерден келген құпиясөздерді және қандай да бір идентификаттау ақпаратын бермеу.

Егер сіз ешқашан өзіңіз жасамаған қоңырауларға немесе хабарларға жауап алсаңыз, бұл сіздің нөміріңіз осындай шабуылдарды ұйымдастыру үшін пайдаланылған белгілерінің бірі болуы мүмкін.

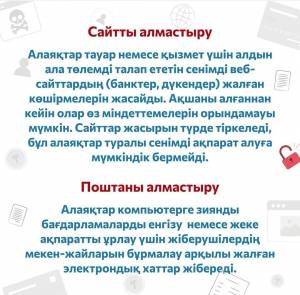

2-мысал. Сайтты алмастыру

Алаяқтар қаріптерді, түстер мен логотиптерді және жалпы танымал дизайн стилистикасын (мысалы, танымал банк, танымал интернет-дүкен) қолданып, сенімді сайтқа ұқсас зиянды сайт жасайды.

Жалған интернет-дүкен немесе белгілі сайттардың аналогы жасалады, онда тауар немесе қызмет үшін төлем әдістері көрсетіледі. Бір қарағанда, сайттың сенімді екенін анықтау өте қиын. Тауарларды интернет арқылы сатып алғанда алдын-ала төлем толық немесе ішінара түрде қабылданады. Нәтижесінде, барлық аударылған ақша дүкен иесінің шотына түседі, ол алдын ала төлемді алғаннан кейін тауарды жібермеуі немесе сапасыз тауарды, жалған тауарды немесе сипаттамаға сәйкес келмейтін тауарды жіберуі мүмкін.

Бұдан басқа, интернет-ресурстар анонимді ету қызметтерін ұсынатын шетелдік сайттардың көмегі арқылы тіркелуі мүмкін, бұл кейбір жағдайларда алаяқтар туралы сенімді ақпарат алуға мүмкіндік бермейді.

3-мысал. Поштаны алмастыру

Алаяқтар жөнелтушілердің жалған мекенжайлары («кімнен» жолы) көрсетілген электрондық хаттарды жаппай жібереді, ондағы мақсат компьютеріңізге зиянды бағдарламаларды енгізу, ақша алу немесе ақпаратты ұрлау болып табылады. Жөнелтушілердің электрондық пошта мекенжайлары ретінде сіздер сенім білдіретін мекенжайлар көрсетіледі.

Бұл жарамды электрондық пошта аккаунтын басқа электрондық пошта мекенжайымен тіркеу арқылы жасалады, алайда өзін соның атынан көрсеткісі келетін байланысушының атауын көрсетеді. Сондай-ақ, осындай e-mail алушысын адастыру мақсатында пошта хабарында қызметтік ақпаратты алмастырудың техникалық тетіктері қолданылады. Осылайша, алушы байланысушылар тізімі ішінен сенімді тұлғаның хатын алып отырмын деп ойлайтын болады, алайда ол ойлаған тұлға болып шықпайды.

Мысалы, алаяқ сіздің электрондық пошта бағдарламаңыздың мекенжай кітабындағы дәл көрсетілген атауды қолдана отырып, өзін таныс адам ретінде көрсете алады. Қазіргі заманғы электрондық пошта қосымшаларының көпшілігі жай ғана хат жөнелтушінің атын көрсететіндіктен (жөнелтушінің нақты электрондық пошта мекенжайының орнына), алаяқтар бұл мүмкіндікті азаматтарды алдау үшін пайдаланады.

4-мысал. IP-мекенжайды алмастыру

Алаяқтар есептеу желілерінде IP-мекенжайларын ауыстыра алады. Желілік объектілер арасындағы сенімділікті тексеру тетіктері қолданылатын инфрақұрылымда IP-мекнежайлардың түпнұсқалығын тексеруді айналып өту үшін IP-спуфингті қолдануға болады. Мұндай орталарда аяны қорғау деп аталатын тұжырымдама қолданылады, онда сенімді аядан тыс құрылғылар қауіп көзі болып саналады, ал ая ішінде сенімді болып келеді. Қаскүнемдер өздерін сенімді желі торабы ретінде көрсетіп, ішке кіргеннен кейін, олар жүйеде оның атынан кез келген әрекеттерді орындай алады. Осы осалдыққа байланысты стандартты түпнұсқалықты тексеру орнына қауіпсіздікті қамтамасыз етудің сенімді тәсілдері көбірек қолданылады, мысалы, түпнұсқалықты көп сатылы тексеру.

5-мысал. MitM-шабуыл

Man-in-the-middle (MitM) класындағы шабуылдар алаяқ сымды немесе сымсыз желіні бұзған немесе мысалы, қосылатын екі жақтың арасындағы веб-трафикті ұстап қалу үшін сол жерде ұқсас/қайталанатын жалған Wi-Fi желісін жасаған жағдайларда орын алады.

«Ортадағы адам» түріндегі шабуыл түрлерінің бірі – әңгімені белсенді түрде тыңдау (трафикті ұстап қалу), ондай кезде қаскүнем құрбандарымен тікелей байланыс орнатып, олардың арасындағы хабарлар жіберіп отырады. Сол арқылы, ол құрбандарын бір-бірімен жеке байланыс арқылы тікелей сөйлесіп жатқандарына сендіреді, ал шын мәнінде бүкіл әңгімені қаскүнем бақылап отырады. Қаскүнем екі құрбанның арасында жіберіліп отыратын бүкіл хабарды ұстап қалып, сондай-ақ жаңаларын жасауы мүмкін. Әдетте, қаскүнем интернетке сымсыз кіру нүктесін (Wi-Fi) қабылдау ауқымы шегінде өзін «ортадағы адам» ретінде ұстауы мүмкін.

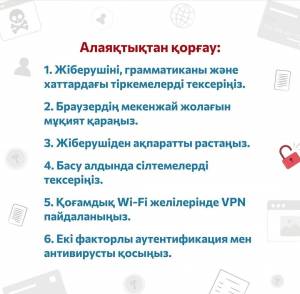

Өзіңізді спуфингтен қалай қорғауға болады:

1) Алдымен хабар жіберушінің мекенжайына, нашар грамматикасына назар аударыңыз, пошта арқылы салынған файлдарға мұқият болыңыз. Интернетте жіберушінің байланыс ақпаратын тауып алыңыз. Хаттың шынайылығын білу үшін жіберушіге тікелей хабарласыңыз. Егер хаттың мазмұны күдікті болып көрінсе, оны интернет арқылы іздеп көріңіз. Әдетте, егер хаттың мазмұны шынайы болу үшін тым қызықтыратындай болса, онда бұл хаттың алаяқтық сипатын білдіруі мүмкін.

2) Өз браузеріңіздегі мекенжай жолын тексеріңіз. Қолдан жасалған веб-сайттың қорғау функциясы болмауы да мүмкін. Оны тексеру үшін, мекенжай жолында хаттама атауының соңында «s» әрпінің бар-жоғына назар аударыңыз: https://. Авторландыруға арналған тіркеу деректерін автоматты түрде толтыру үшін пайдаланылатын бағдарламалық қамтылым, әдетте, қолдан жасалатын веб-сайттарда ашылмайды.

3) Егер электрондық хат немесе қоңырау күдік тудырса, сізге келіп түскен ақпараттың заңды не заңсыз екенін тексеру үшін хат жіберушіге немесе қоңырау шалушыға жеке өзіне хабарласыңыз. Егер хат немесе қоңырау қандай да бір ұйымның атын жамылып жасалған болса, бұл ақпаратты сайтта немесе олардың байланыс орталығында тексеру үшін интернет арқылы оның сайтын немесе телефон нөмірін тексеріңіз.

4) Баспас бұрын жүгіртпенің меңзерін сілтемеге апарыңыз: егер URL-мекенжайы күдік тудырса, сілтемені баспас бұрын оның қандай сайтқа апаратынын нақты көру үшін жүгіртпе меңзерін сілтемеге апарыңыз.

5) Өз құрылғыларыңызды VPN қосымшаларды пайдаланбай «ашық», «тегін» сымсыз кіру нүктелеріне қоспаңыз. Қаржы немесе өзге де маңызды сервистерді және электрондық поштаңызды өзіңіз бақыламайтын құрылғыларда, мысалы интернет-кафеде немесе қонақта отырып пайдаланбаңыз.

6) Екі факторлы авторландыруды теңшеп, вирусқа қарсы бағдарламаларды пайдаланыңыз.

Өзіңіз білмейтін сілтемелер арқылы өтуге, бейтаныс жіберушілерден келіп түсетін электрондық пошталарға немесе қоңырауларға жауап беруге, әлдекімге сіздердің мобильді құрылғыларыңызда және стационар компьютерлеріңізде әрекеттер жасауға мүмкіндік беруге, сондай-ақ жеке ақпаратты жариялап, бірдей құпия сөздерді пайдалануға болмайтынын ұмытпаңыз.

Өзіңізді және ақшаңызды қорғап, қаржылық сауаттылығыңызды Fingramota.kz-пен бірге арттырыңыз!

Спуфинг: как не стать жертвой кибератаки

Fingramota.kz продолжает серию публикаций про основные методы интернет-мошенничества с использованием цифровых технологий. Сегодня рассмотрим распространенный вид мошенничества под названием спуфинг и как от него можно защититься.

Спуфинг (от англ. spoofing – подмена, обман, пародия) – современный вид кибератаки, при которой мошенник выдает себя за доверенную сторону, чтобы получить доступ к важным данным или информации. Действие может происходить через web-сайты, электронную почту, телефонные звонки, текстовые сообщения, коммуникационные сети. Другими словами, спуфинг – это злонамеренные действия злоумышленника с целью маскировки под другим именем, человеком, организацией, сетью.

Это общее название нескольких видов мошеннических действий, целью которых является получение доступа к личной информации, кража денег, распространение вредоносного программного обеспечения и т.д.

Разберем распространенные виды спуфинг-атак:

Пример 1. Звонки и SMS-сообщения

Мошенники звонят или отправляют SMS-сообщения, используя номер телефона другого человека (подмена идентификатора caller-id). Он может выдавать себя за сотрудника реальной компании, чтобы вызвать доверие. Самое главное для преступника – добиться действий в процессе телефонного разговора.

Например, мошенники сообщают о подозрительной операции и просят продиктовать личные данные для перевода денег со счёта, настаивают на смене пароля и отправке им секретного кода из SMS-сообщения банка. С помощью этой информации злоумышленники переводят деньги со счёта, и могут оформить на клиента онлайн-займ на крупную сумму.

Ключевое правило здесь – никогда и никому не сообщать пароли и какую-либо идентификационную информацию от ваших мобильных, финансовых и иных сервисов.

Если вы получаете ответы на звонки или сообщения, которые вы никогда не делали, это может быть одним из признаков того, что ваш номер был использован для организации таких атак.

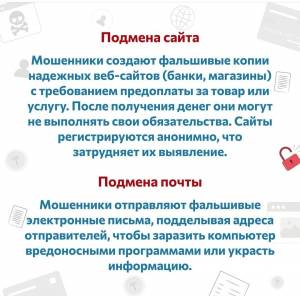

Пример 2. Подмена сайта

Мошенники создают вредоносный сайт похожий на надежный (например, известного банка, известный онлайн-магазин), используя его шрифты, цвета и логотипы и общую узнаваемую стилистику оформления.

Создается ложный интернет-магазин либо аналог известных сайтов, в котором указывают способы оплаты за товар либо услугу. На первый взгляд достаточно сложно определить, является ли сайт достоверным. При покупке товаров через интернет часто предполагается полная или частичная предоплата. В итоге все перечисленные деньги попадают на счет владельца магазина, который получив предоплату, может попросту не выслать товар, или выслать товар ненадлежащего качества, поддельный товар или товар не соответствующий описанию.

Кроме того, интернет-ресурсы могут быть зарегистрированы с помощью зарубежных сайтов, предоставляющих услуги анонимизации, что в ряде случаев затрудняет получение достоверных сведений о мошенниках.

Пример 3. Подмена почты

Мошенники массово рассылают электронные письма с поддельными адресами отправителей (поле «от кого») с намерением заразить ваш компьютер вредоносными программами, заполучить деньги или украсть информацию. В качестве адресов электронной почты отправителей, зачастую подставляются те адреса, которым вы можете доверять.

Это делается путем регистрации действующего аккаунта электронной почты с другим адресом электронной почты, но с тем же именем, что и у контакта, за которого хотят выдать себя. Так же используются технические механизмы подмены служебной информации в почтовом сообщении с целью ввести в заблуждение получателя такого e-mail. Таким образом, получатель будет думать, что получает письмо от доверенного лица из списка контактов, но это не он.

Например, мошенник может выдавать себя за знакомого человека, используя точно отображаемое имя, которое есть в вашей адресной книге программы электронной почты. Поскольку большинство современных приложений электронной почты просто отображают имя отправителя письма (вместо фактического адреса электронной почты отправителя), мошенники используют эту функцию для обмана граждан.

Пример 4. Подмена IP-адреса

Мошенники могут осуществлять подмену IP-адресов в вычислительных сетях. В инфраструктуре, где используются механизмы проверки доверия между сетевыми объектами, IP-спуфинг может использоваться для обхода проверки подлинности IP-адресов. В таких средах используется концепция, называемая защитой периметра, при которой устройства за пределами доверенного периметра считаются источниками угроз, а внутри периметра –доверенными. Как только злоумышленникам удается выдать себя за доверенный узел сети и проникнуть внутрь, они смогут выполнять любые действия в системе от его имени. Из-за этой уязвимости вместо стандартной проверки подлинности все чаще используются более надежные подходы к обеспечению безопасности, например, многоэтапная проверка подлинности.

Пример 5. MitM-атака

Атаки класса Man-in-the-middle (MitM) происходят в тех случаях, когда мошенник взламывает проводную или беспроводную сеть или например создает схожую/дублирующую наименование поддельную Wi-Fi сеть в том же месте для перехвата веб-трафика между двумя сторонами подключения.

Одним из примеров атак типа «человек посередине» является активное прослушивание (перехват трафика), при котором злоумышленник устанавливает независимые связи с жертвами и передаёт сообщения между ними. Тем самым, он заставляет жертв поверить, что они разговаривают непосредственно друг с другом через частную связь, фактически же весь ход разговора подконтролен злоумышленнику. Злоумышленник может перехватывать все передаваемые между двумя жертвами сообщения, а также генерировать новые. Как правило, злоумышленник может вести себя как «человек посередине» в пределах диапазона приёма беспроводной точки доступа (Wi-Fi).

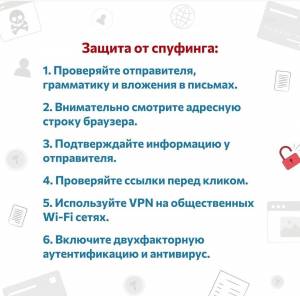

Как защитить себя от спуфинга:

1) Обращайте внимание на адрес отправителя, плохую грамматику, будьте осторожны с почтовыми вложениями. Найдите контактную информацию отправителя в интернете и свяжитесь с ним напрямую, чтобы узнать, является ли письмо реальным. Вы можете поискать содержимое письма через поисковик, если оно кажется подозрительным. Как правило, если содержание письма выглядит слишком заманчивым, чтобы быть правдой, то это может свидетельствовать о мошенническом характере письма.

2) Проверяйте адресную строку в вашем браузере. Поддельный веб-сайт, скорее всего, не будет защищен. Чтобы проверить это, посмотрите в адресной строке на наличие буквы «s» в конце названия протокола https://. Программное обеспечение, используемое для автоматического заполнения регистрационных данных для авторизации, как правило, не работает на поддельных веб-сайтах.

3) В случае, если электронное письмо или звонок кажутся подозрительными, отдельно позвоните отправителю, чтобы проверить, является ли полученная вами информация законной или нет. Если письмо или звонок были сделаны якобы от какой-то организации, попробуйте в интернете найти ее сайт или номер телефона, чтобы проверить эту информацию на сайте или в их колл-центре.

4) Наведите указатель мыши перед кликом на ссылку: если URL-адрес выглядит подозрительно, наведите курсор мыши на ссылку, чтобы точно увидеть, куда приведет вас ссылка, прежде чем нажать на нее.

5) Не подключайте свои устройства к «открытым», «бесплатным» беспроводным точкам доступа без использования VPN приложений. Не пользуйтесь финансовыми или иными критичными сервисами и электронной почтой на неконтролируемых вами устройствах, например в интернет-кафе или в гостях.

6) Настройте двухфакторную авторизацию, используйте антивирусные программы.

Всегда помните, что не стоит переходить по незнакомым ссылкам, отвечать на электронные письма или звонки от неизвестных отправителей, позволять кому-либо выполнять действия на ваших мобильных устройствах и стационарных компьютерах, а также разглашать личную информацию и использовать одинаковые пароли.

Берегите себя, свои деньги и повышайте финансовую грамотность вместе с Fingramota.kz!

Халықтық Конституция үшін коалициясының сайты іске қосылды

«Әділетті және Прогрессивті Қазақстанның Халықтық Конституциясын қолдау» жалпыұлттық коали…